2018年年明けからPC業界で話題となっている、SpectreおよびMeltdownと呼ばれる2つの脆弱性。

今回の記事ではこのセキュリティホールに対する対策や、チェックツールについて解説します。

SpectreやMeltdownとは?

2018年1月に話題となった、IntelのCoreベースプロセッサにおける一連の「脆弱性」のこと。

ハードウェアに起因する問題のため、OSやソフトウェアに関わりなく悪用される危険があります。

悪用されるとパソコン内部の情報が漏洩したり、接続しているデバイスが使用不可になることも。

一応ソフトウェアのアップデートで多少は対策できるものの、あくまで応急処置に留まっています。

しかも対策するとパソコンの性能が数%落ち込むばかりか、再起動を繰り返す症状も確認されており、

対象が過去10年間に製造されたCPUのほぼ全てに渡るうえ、一部のCPUは対策を放棄されています。

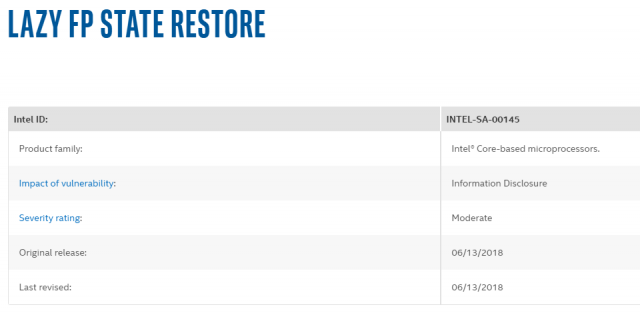

さらに2018年6月13日には、新たな脆弱性として「CVE-2018-3665」が発表されました。

加えて2018年6月下旬には、さらなる脆弱性「TLBleed」の情報すら公開されています。

脆弱性一覧

脆弱性を持つプロセッサはIntelに限らず、AMDでも確認されています。

しかしAMDの場合はほぼVariant 1に留まっており、Variant 2の影響は少ないとされています。

現在大きな問題とされているのは、Variant 3に分類される「Meltdown」です。

とくに仮想化環境で深刻なセキュリティホールを備え、ソフトウェアでの対策は難しい状況です。

| 脆弱性 | 名称 | コード |

|---|---|---|

| Variant 1 | Spectre | CVE-2017-5753 |

| Variant 2 | Spectre | CVE-2017-5715 |

| Variant 3 | Meltdown | CVE-2017-5754 |

| Variant 3a | ? | CVE-2018-3640 |

| Variant 4 | ? | CVE-2018-3639 |

対策が放棄されたCPU一覧

Microcode Revision Guidance(PDF)

・Bloomfield

・Bloomfield Xeon

・Clarksfield

・Gulftown

・Harpertown Xeon C0

・Harpertown Xeon E0

・Jasper Forest

・Penryn/QC

・SoFIA 3GR

・Wolfdale C0, M0

・Wolfdale E0, R0

・Wolfdale Xeon C0

・Wolfdale Xeon E0

・Yorkfield

・Yorkfield Xeon

行なうべき脆弱性対策一覧

OSのアップデート

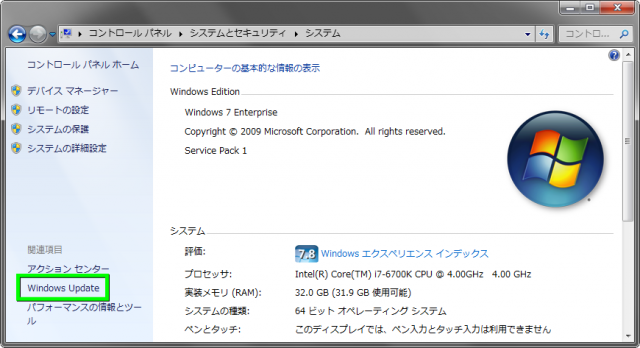

Windowsの場合は、コンピューターのシステムから「Windows Update」を選択します。

メニューにたどり着けない場合は、スタートボタンの付近にある「検索」を利用すると良いでしょう。

ブラウザのアップデート

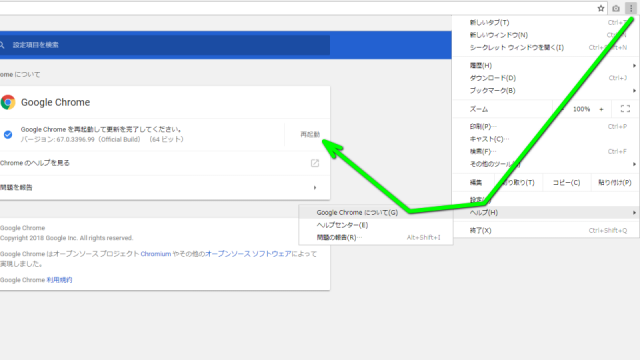

Google Chromeの場合は、右上の「メニュー」から「ヘルプ」へと進み、

「Google Chromeについて」を選択したのち「再起動」をすれば、アップデート完了です。

UEFIのアップデート

紹介する4種類のアップデート方法の中で、最も敷居が高くなりがちな項目です。

しかもそのアップデート方法は、使用しているマザーボードにより変化します。

一番簡単な方法は、マザーボードの管理ソフトウェアからアップデートする方法ですが、

マザーボードのベンダーによっては、公式ページからファイルのダウンロードが必要となります。

GPUドライバのアップデート

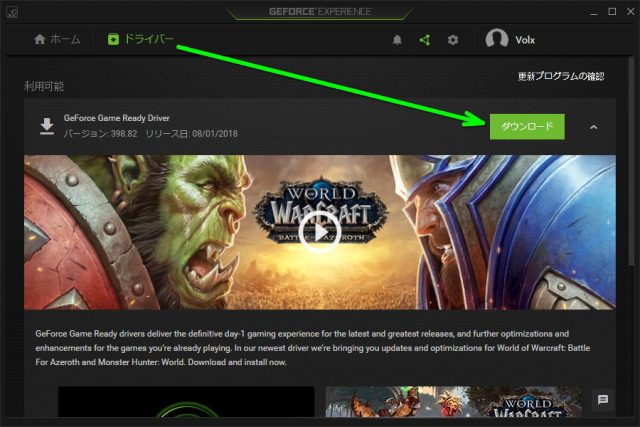

NVIDIAの場合は、まず「GeForce Experience」を起動します。

続いて画面上部から「ドライバータブ」を選択し「ダウンロード」へ進みます。

脆弱性のチェック方法

1つ目はAshampooによる、Meltdownチェックツール「Spectre Meltdown CPU Checker」です。

ソフトウェアの実行には、別途「Windows Management Framework 5.1」が必要です。

Spectre Meltdown CPU Checkerの使い方

2つ目はGibson Research Corporationによる、Meltdownチェックツール「InSpectre」です。

まとめ

- 各種アップデートを行なうことで、ある程度脆弱性に対抗できる

- Intel製プロセッサよりも、AMD製プロセッサのほうが安全性が高い

- 環境によっては、修正プログラムによる性能低下を軽微に抑えられる

- ソフトウェアでの対策には限界があり、全容はまだ解明できていない

- 脆弱性対策を行なうと、性能だけでなく安定性も損なわれる可能性がある

- 脆弱性を内包しているCPUは、過去10年程度の製品となっており幅広い